Wir helfen Ihnen bei der Evaluierung und Planung von KI-Integrationsmöglichkeiten, die mit Ihren Geschäftszielen und Sicherheitsanforderungen übereinstimmen.

-

KI-Machbarkeitsanalyse

Umfassende Bewertung Ihrer Geschäftsprozesse zur Identifizierung wirkungsvoller KI-Integrationsmöglichkeiten unter Berücksichtigung technischer Machbarkeit, ROI und Risikofaktoren.

-

KI-Integrationsfahrplan

Entwicklung eines strukturierten Implementierungsplans, der schnelle Erfolge priorisiert und gleichzeitig langfristige KI-Fähigkeiten aufbaut, mit klaren Meilensteinen und Erfolgsmessungen.

-

Kosten-Nutzen-Analyse

Detaillierte Bewertung der Implementierungskosten, potenzieller Vorteile und ROI-Prognosen für vorgeschlagene KI-Initiativen, die Ihnen fundierte Entscheidungen ermöglichen.

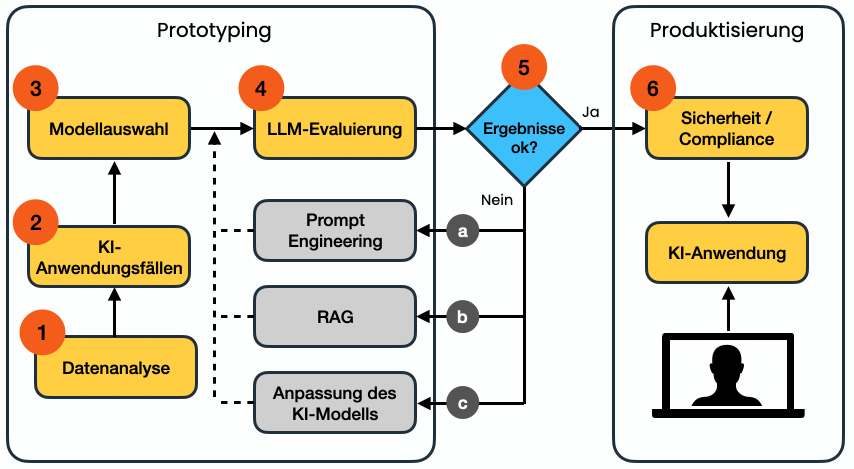

Wir implementieren sichere und effiziente KI-Lösungen und nutzen dabei sowohl lokale als auch Cloud-basierte Sprachmodelle (LLMs), um Ihre Abläufe zu optimieren.

-

Lokale LLM-Bereitstellung

Implementierung von On-Premises-KI-Modellen, die Datenschutz und reduzierte Latenzzeiten für sensible Operationen gewährleisten, mit angemessenen Sicherheitskontrollen und Überwachung.

-

Cloud-LLM-Integration

Sichere Integration von Cloud-basierten KI-Diensten (wie GPT, Claude oder Gemini) mit angemessenen Datenschutzmaßnahmen und Kostenoptimierungsstrategien.

-

Entwicklung kundenspezifischer KI-Modelle

Entwicklung und Feinabstimmung von KI-Modellen speziell für Ihre Geschäftsdomäne und Anwendungsfälle, um optimale Leistung und Genauigkeit zu gewährleisten.

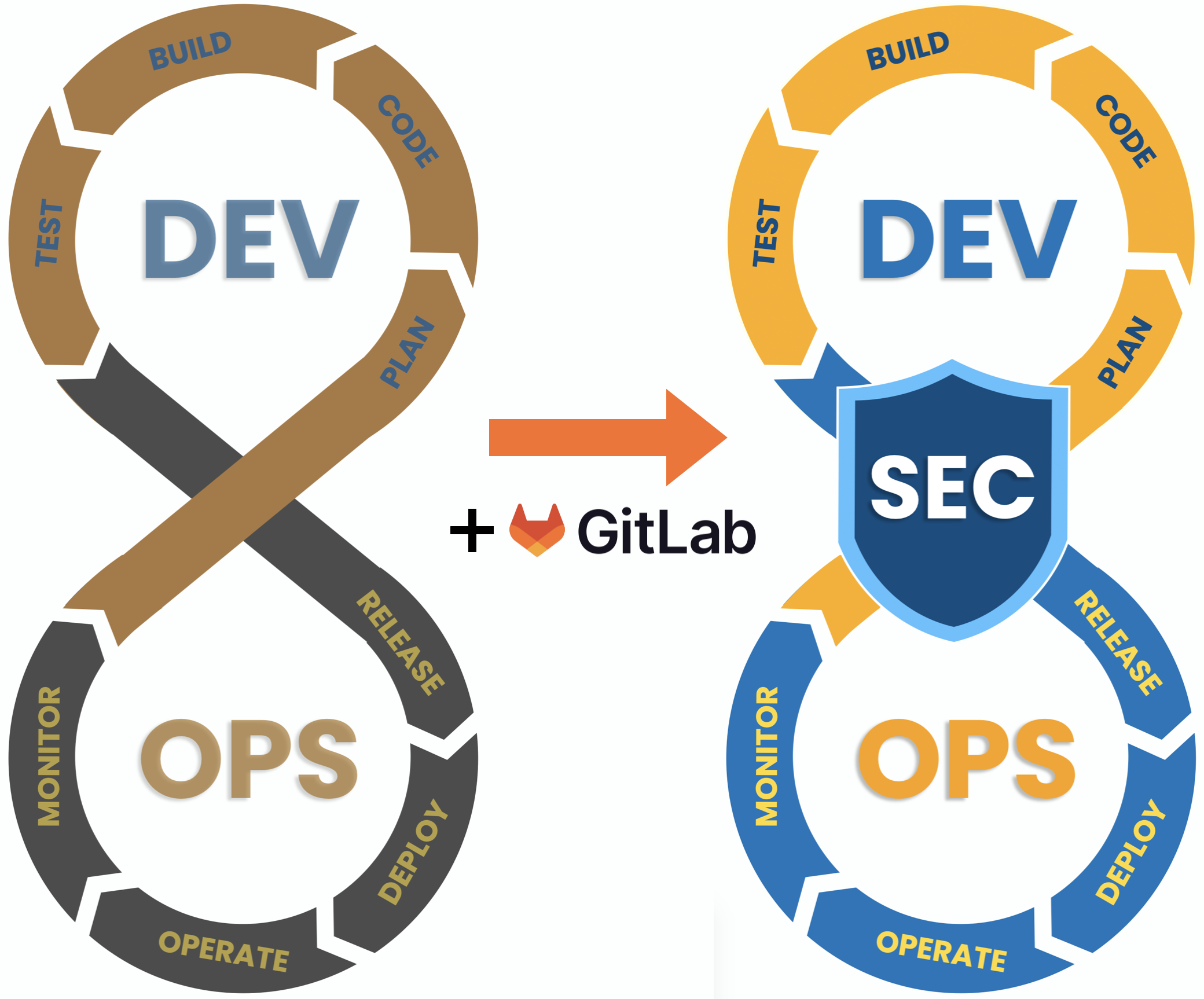

Wir stellen sicher, dass Ihre KI-Implementierungen den Sicherheits-Best-Practices und Compliance-Anforderungen entsprechen und gleichzeitig sensible Daten schützen.

-

KI-Sicherheitsleitplanken

Implementierung robuster Sicherheitskontrollen für KI-Systeme, einschließlich Datensanitisierung, Verhinderung von Prompt-Injection und Ausgabevalidierung, um Missbrauch zu verhindern und zuverlässigen Betrieb sicherzustellen.

-

Datenschutzkontrollen

Einrichtung umfassender Datenschutzmaßnahmen für KI-Operationen, die die Einhaltung der DSGVO und anderer relevanter Vorschriften gewährleisten und gleichzeitig die KI-Effektivität aufrechterhalten.

-

KI-Risikomanagement

Kontinuierliche Überwachung und Bewertung von KI-Operationen zur Identifizierung und Minderung potenzieller Risiken, um einen verantwortungsvollen und ethischen KI-Einsatz sicherzustellen.

Wir unterstützen die Einführung, Integration und Einarbeitung von KI-gesteuerten Automatisierungslösungen mit Ihrem Team.

-

Integration und Tests

Nahtlose Integration der KI-Automatisierung in bestehende Systeme und gründliche Tests zur Gewährleistung von Zuverlässigkeit und Genauigkeit.

-

Workflow-Optimierung

Detaillierte Abbildung von Geschäftsprozessen zur Identifizierung von Automatisierungsmöglichkeiten und Gestaltung optimaler KI-unterstützter Workflows.

-

Benutzerschulungen und Support

Umfassende Schulungsprogramme und kontinuierliche Unterstützung, um sicherzustellen, dass Ihr Team KI-Lösungen effektiv nutzen und verwalten kann.